Autor: Pablo Burgos San Cristobal

1. Introducción a las Operaciones de Información Habilitadas por el Ciberespacio (CIO)

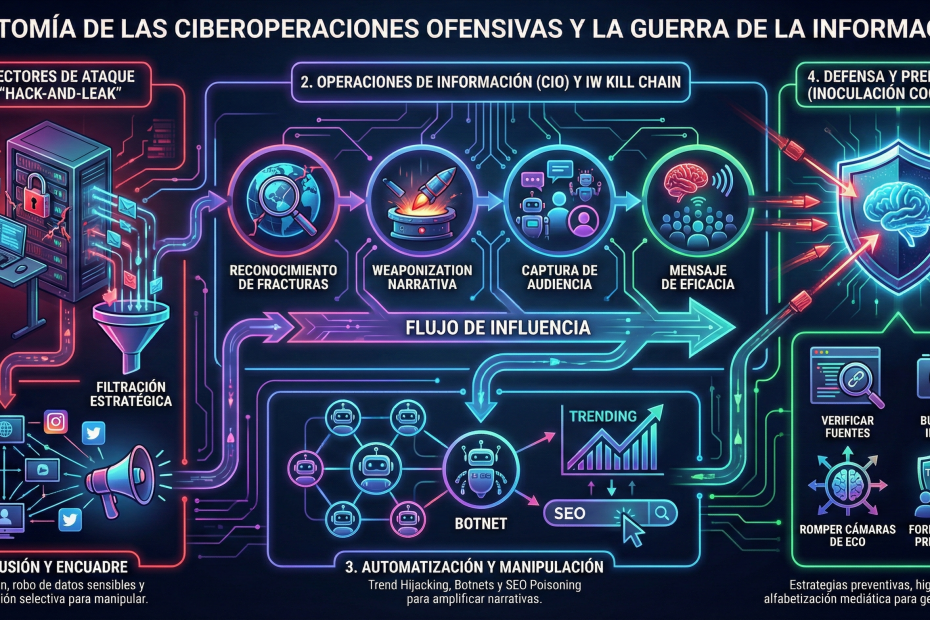

En el contexto actual de la seguridad, la desinformación ya no se considera un simple error periodístico o una imprecisión puntual. Sino que se considera un instrumento estratégico dentro de la llamada guerra híbrida, un tipo de conflicto en el que se combinan herramientas militares, tecnológicas, económicas e informativas.

En este escenario surgen las Operaciones de Información Habilitadas por el Ciberespacio (CIO), que representan la convergencia entre el entorno digital y las operaciones psicológicas. Las CIO consisten en el uso o la manipulación deliberada de información por parte de un actor contra su adversario, con el objetivo de influir en sus decisiones y obtener una ventaja estratégica o militar. A diferencia de la guerra digital clásica, cuyo propósito es destruir o degradar sistemas, las CIO utilizan el ciberespacio para inyectar, modificar o filtrar información. Siendo este el vector de distribución para que la desinformación alcance una velocidad y una escala de propagación sin precedentes.

Un ejemplo de este tipo de operación es el ataque contra la Agencia Mundial Antidopaje (WADA), donde la inteligencia rusa seleccionó estratégicamente datos sobre las Autorizaciones de Uso Terapéutico (TUEs) de atletas occidentales que posteriormente filtró de manera deliberada. El objetivo era fabricar una narrativa de «dopaje legalizado» para neutralizar el impacto del escándalo de dopaje sistemático en Rusia, erosionando la credibilidad de las instituciones deportivas internacionales. Para ejecutar esta operación se empleó la táctica conocida como «hack-and-leak» (acceso ilícito y filtración), que ha demostrado ser uno de los instrumentos más eficaces para este fin, permitiendo a actores estatales como Fancy Bear (APT28) convertir datos confidenciales en armas de desmoralización y presión estratégica.

2. La Cadena de Ataque (Kill Chain) en Operaciones de Información

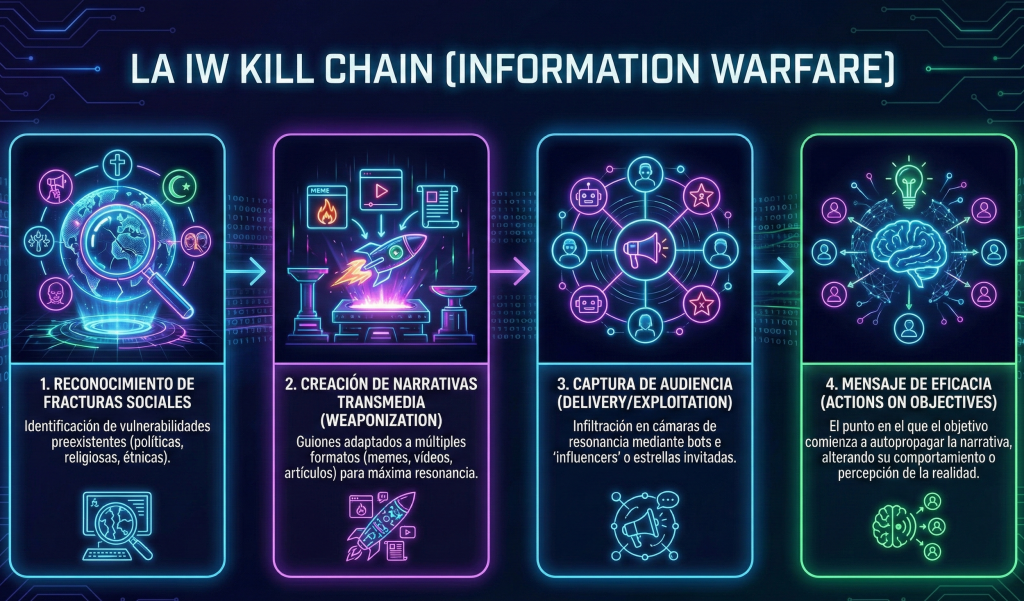

Existe una diferencia fundamental en los objetivos finales de la Cyber Kill Chain tradicional y la Information Warfare Kill Chain. Mientras que la Cyber Kill Chain tradicional, desarrollada por Lockheed Martin, se enfoca en fases técnicas y finaliza en «Acciones sobre los Objetivos», como el robo, la manipulación o la eliminación de datos). La Information Warfare Kill Chain sigue una lógica psicológica y sociológica que busca influir en la percepción de la audiencia objetivo hasta el punto de que esta se convierta, sin saberlo, en el principal canal de difusión del mensaje del atacante.

Las fases que podemos encontrar en la Information Warfare Kill Chain son:

- Reconocimiento de fracturas sociales: En lugar de buscar vulnerabilidades de software, el atacante busca vulnerabilidades en la sociedad (tensiones raciales, políticas o económicas preexistentes) para identificar qué temas polarizan a la población objetivo.

- Creación de narrativas transmedia (Weaponization): Se diseñan los guiones adaptados a múltiples formatos (memes, vídeos, artículos) para incendiar esas fracturas sociales identificadas previamente.

- Captura de audiencia (Delivery/Exploitation): Se utilizan las técnicas de Trend Hijacking y botnets para inyectar la narrativa en las cámaras de eco de las redes sociales, asegurando que llegue al grupo demográfico susceptible de ser radicalizado.

- Mensaje de eficacia (Actions on Objectives): Es el momento en que el objetivo empieza a difundir por sí mismo la narrativa, lo que modifica su comportamiento o su percepción de la realidad. El éxito de la campaña se evalúa en función del impacto que genera en la cohesión social.

3. La Teoría de la Inoculación (Prebunking) como estrategia de defensa

En la ciberseguridad tradicional sabemos que es más eficiente parchear una vulnerabilidad antes de que sea explotada (patching) que limpiar el sistema después de una infección. Pero la resiliencia frente a las CIO no es solo una cuestión de parches de software, sino de alfabetización mediática como pieza clave de la seguridad. Para ello se propone llevar a cabo estrategias de Prebunking (pre-desmentido) frente a estratégicas tradicionales de Debunking (verificación de hechos a posteriori). Ya que una vez que una narrativa falsa se ha asentado en la mente de la víctima, erradicarla es difícil debido al «efecto de influencia continuada».

Por ello, actualmente se están llevando a cabo técnicas defensivas usando la Teoría de la Inoculación cognitiva, la cual funciona bajo bajo la misma premisa que una vacuna médica:

Exponer a un individuo a una «dosis debilitada» de un argumento persuasivo (el virus) activa su sistema inmunológico psicológico, permitiéndole generar contraargumentos (anticuerpos) que le protegerán contra futuros ataques a gran escala.

La forma más efectiva de administrar estas «vacunas cognitivas» es a través de la gamificación, en donde los usuarios en vez de identificar noticias falsas (lo cual es pasivo), tienen un rol activo llevando a cabo el papel del atacante. Al «jugar a ser el malo» los usuarios interiorizan la metodología de ataque comúnmente utilizada y las seis tácticas fundamentales de la desinformación:

- Suplantación de identidad: Imitar fuentes oficiales.

- Emoción: Usar miedo o ira para bloquear el pensamiento crítico.

- Polarización: Amplificar fracturas sociales existentes.

- Conspiración: Crear narrativas de «ellos contra nosotros».

- Descrédito: Atacar a los críticos en lugar de defender los argumentos.

- Trolling: Provocar reacciones emocionales extremas.

Un ejemplo de este «Serious Game» es Bad News (https://www.getbadnews.com/esp/), desarrollado por la Universidad de Cambridge y el colectivo DROG, donde los usuarios pueden mejorar su capacidad para detectar las técnicas usadas por los atacantes

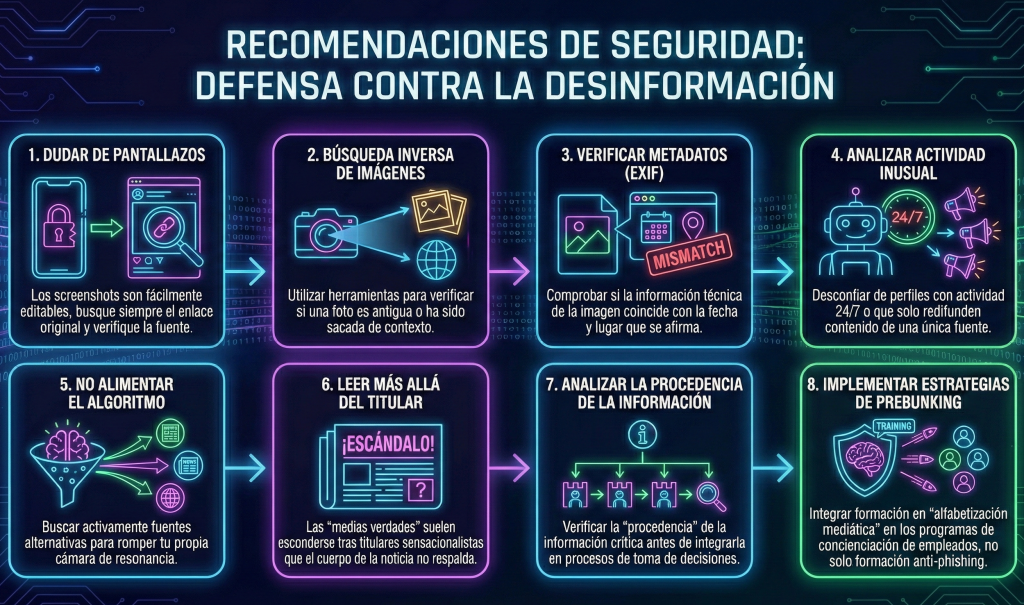

4. Recomendaciones de seguridad:

Para concluir, y teniendo en cuenta tanto la defensa técnica como la cognitiva, se propone un decálogo de recomendaciones que puede aplicar tanto una organización como un individuo expuesto a las CIO.

- Dudar de pantallazos: Buscar siempre el enlace original y verificar la fuente, ya que los pantallazos son fácilmente editables.

- Búsqueda inversa de imágenes: Utilizar herramientas para verificar si una foto es antigua o ha sido sacada de contexto.

- Verificar metadatos (EXIF): Comprobar si la información técnica de la imagen coincide con la fecha y lugar que se afirma.

- Analizar actividad inusual: Desconfiar de perfiles con actividad 24/7 o que solo redifunden contenido de una única fuente.

- No alimentar el algoritmo: Buscar activamente fuentes alternativas para romper tu propia cámara de resonancia.

- Leer más allá del titular: Las «medias verdades» suelen esconderse tras titulares sensacionalistas que el cuerpo de la noticia no respalda.

- Analizar la procedencia de la información: Verificar la «procedencia» de la información crítica antes de integrarla en procesos de toma de decisiones.

- Implementar estrategias de Prebunking: Integrar formación en «alfabetización mediática» en los programas de concienciación de empleados (Security Awareness), no solo formación anti-phishing.